¿CÓMO SE REALIZA LA TOMA DE CONTROL DE SU CUENTA? Descargar PDF La toma de control de su cuenta significa que alguien obtiene acceso no autorizado a su cuenta en línea. El control de cuentas provoca el robo de identidad en línea, cuando los delincuentes roban la información personal almacenada en las cuentas en línea. […]

¿QUÉ ES UN CIBERATAQUE? Descarga PDF Los métodos y motivos para llevar a cabo un ciberataque son numerosos. Lamentablemente, ni los individuos ni los objetivos más grandes, como las naciones, las empresas y las organizaciones, están a salvo de la amenaza que suponen los ciberataques. Los ciberataques son una amenaza común en el panorama online […]

CÓMO PROTEGER SUS DISPOSITIVOS MÓVILES DE LOS HACKERS Descargar PDF Utilizados para los pagos y las actividades diarias, los dispositivos móviles deben estar protegidos. ¿Cómo puede proteger su teléfono y su tableta de los piratas informáticos? Lea nuestra guía de seguridad para móviles. Los dispositivos móviles necesitan protección al igual que los ordenadores Piensa por […]

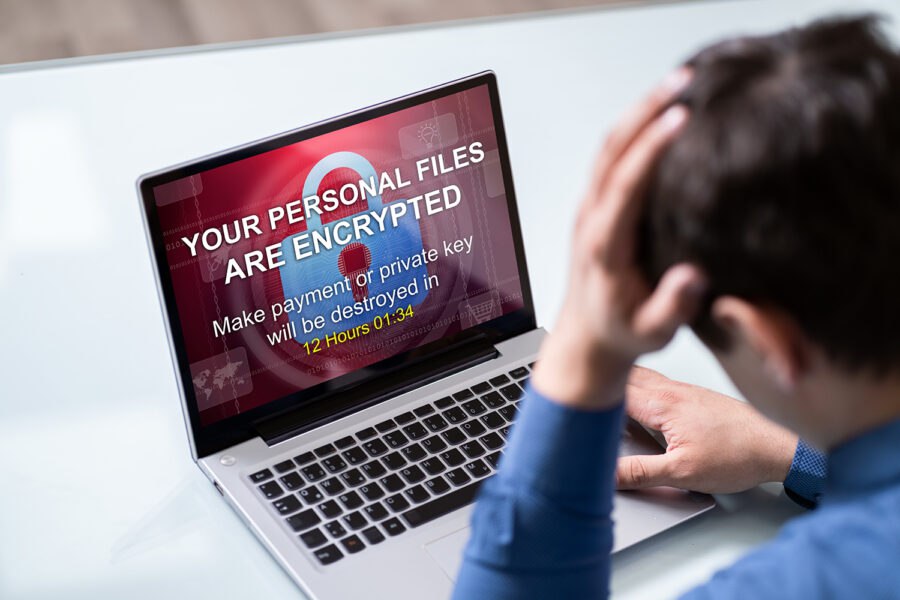

¿QUÉ ES UN ATAQUE DE RANSOMWARE? Descargar PDF El ransomware es una de las formas más dañinas de malware. Imagina tener que pagar para acceder a los archivos de tu propio dispositivo. Así de graves son los ataques de ransomware. Descubra qué es el ransomware y cómo puede protegerse. ¿Cómo funcionan los ataques de ransomware? […]

¿Qué es el Stalkerware? Descargar PDF El stalkerware es un tipo de aplicaciones que los agresores utilizan para vigilar y rastrear a sus víctimas. Estas aplicaciones suelen instalarse sin el consentimiento ni el conocimiento de la víctima. Las aplicaciones están diseñadas para engañar a las víctimas y hacerles creer que no pasa nada. De este […]

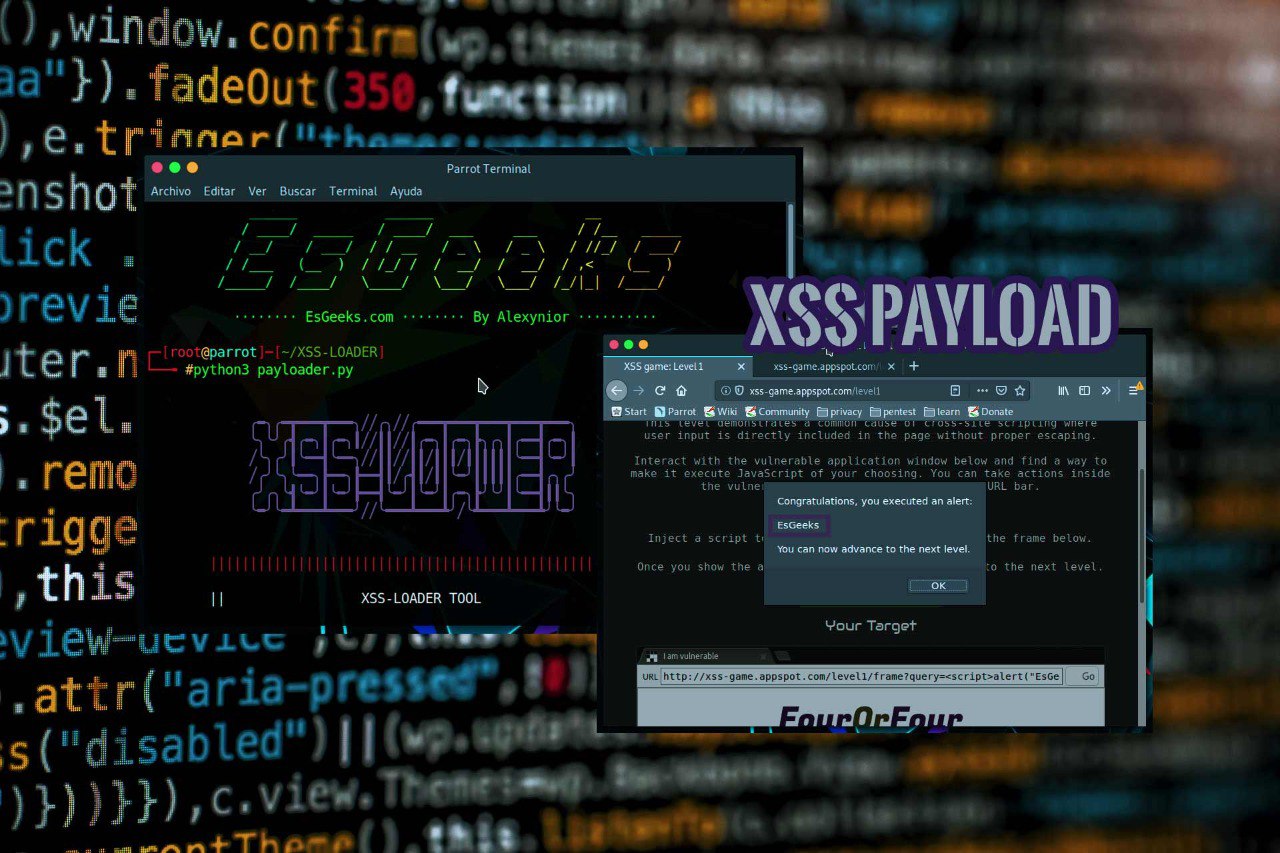

Superficies de ataque no convencionales Una superficie de ataque es el nombre que se le da a todos los activos atacables propiedad de una organización que podrían proporcionar acceso a redes internas o información confidencial si se vieran comprometidos.Las organizaciones a menudo se enfocan en activos convencionales como dominios, subdominios, direcciones IP y rangos de […]

¿QUÉ ES EL SPYWARE? Descargar PDF El spyware es un tipo de malware que roba datos de su dispositivo. Puede registrar lo que escribe, tomar capturas de pantalla e incluso usar la cámara de su dispositivo. Lea a continuación para obtener más información sobre qué es el spyware y cómo protegerse. ¿Qué hace spyware?El software […]

¿POR QUÉ LOS HACKERS QUIEREN SU INFORMACIÓN PERSONAL? A menudo escuchamos casos de infracción de datos, pero lo que no sabemos es lo que hacen con la información personal robada. Cada año, se roban miles de millones de registros de información personal mediante la infracción de datos. Pero ¿qué es lo que hacen los delincuentes […]

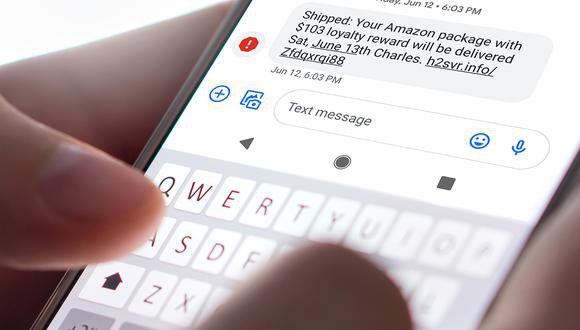

¿QUÉ ES EL SMISHING? Descargar PDF Este fenómeno preocupante se conoce más comúnmente como smishing, que proviene de las palabras SMS y phishing. La palabra SMS es un acrónimo de servicio de mensajes cortos (simplemente conocido como mensajería de texto). El phishing es un tipo de estafa en línea que utiliza mensajes, como correos electrónicos, […]

El tortuoso camino de los préstamos en apps Descargar PDF Amenzas, acoso y robo de información almacenada en el celular es lo que viven los mexicanos que confían en los préstamos exprés de algunas apps que se promueven en el mercado. Ante la necesidad de solventar deudas, cada vez más mexicanos recurren a todo tipo de […]

- 1

- 2