Ciberataque

¿QUÉ ES UN CIBERATAQUE?

Los métodos y motivos para llevar a cabo un ciberataque son numerosos. Lamentablemente, ni los individuos ni los objetivos más grandes, como las naciones, las empresas y las organizaciones, están a salvo de la amenaza que suponen los ciberataques.

Los ciberataques son una amenaza común en el panorama online moderno. En resumen, el objetivo de un ciberataque puede ser destruir o robar datos, hacer caer sistemas importantes o infraestructuras críticas, obtener acceso a sistemas informáticos y robar dinero. Los métodos para llevar a cabo un ciberataque abarcan desde la inserción de código malicioso en una aplicación o sitio web, la infección del dispositivo objetivo con malware o hacer que el dispositivo forme parte de una red mayor de dispositivos utilizados para llevar a cabo más ciberataques. Tanto si se les llama malos actores, ciberdelincuentes o hackers, los individuos y grupos que están detrás de los ciberataques pueden causar graves daños cuando tienen éxito. Los ciberataques son una herramienta común en la guerra también, por lo que tanto los individuos como los objetivos más grandes, como países enteros, deben estar preparados contra ellos.

7 tipos de ciberataques

Probablemente no le sorprenda que haya muchos tipos de ciberataques, ya que los ciberdelincuentes intentan utilizar todos los trucos de su caja de herramientas. A continuación, veremos algunos métodos comunes para llevar a cabo un ciberataque. Por desgracia, los tipos de ciberataques no se limitan a éstos.

DDoS (DoS y DDoS)

En un ataque DDoS, el objetivo es derribar el objetivo, como un servidor, bombardeándolo con un gran número de peticiones. Como consecuencia, el servicio objetivo no está disponible o se vuelve difícil de usar.

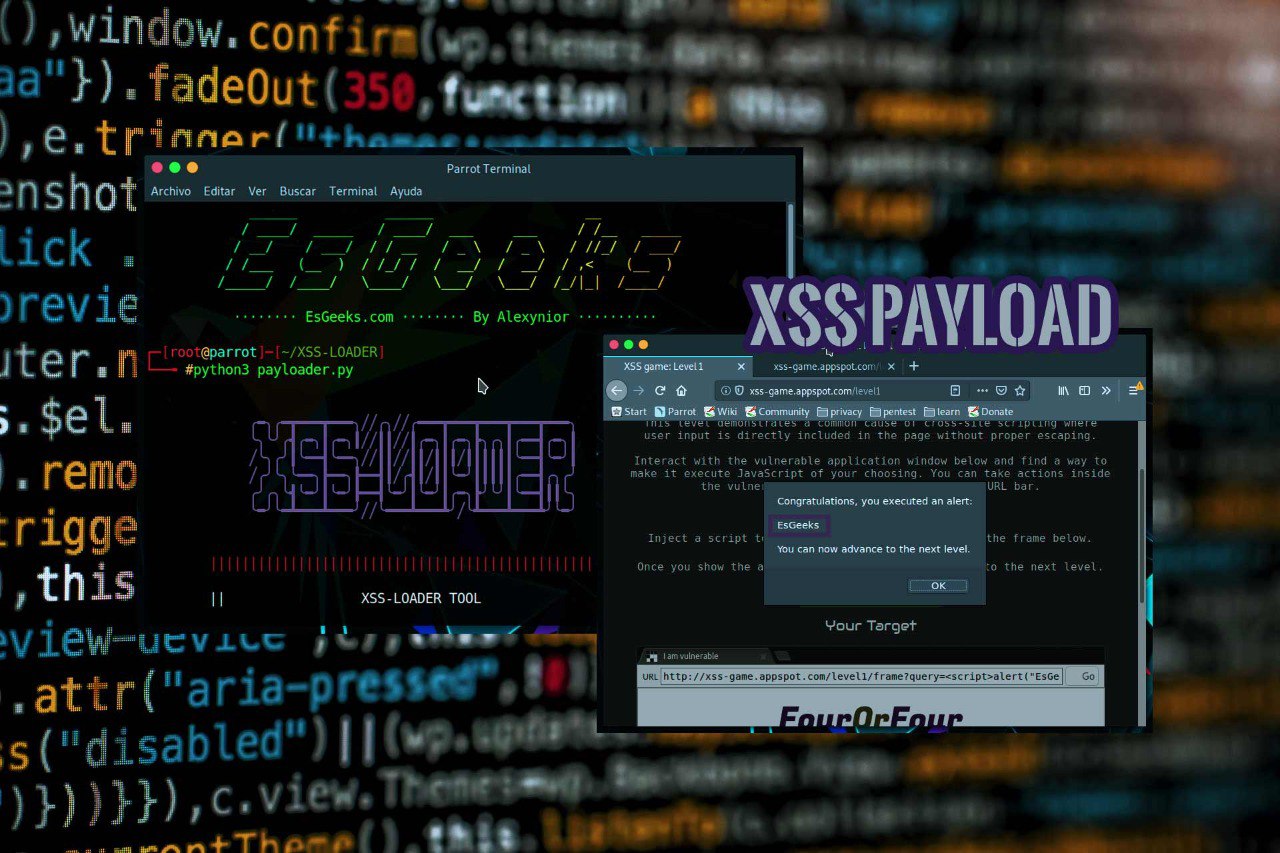

Ataques XSS

El cross-site scripting, o XSS en su forma abreviada, significa que los hackers insertan código malicioso en una aplicación web, utilizando una vulnerabilidad que han descubierto. Los ataques XSS son una forma de que los ciberdelincuentes roben datos sensibles y propaguen malware.

Troyanos

Los troyanos son una forma de que los ciberdelincuentes introduzcan a escondidas software malicioso dentro de archivos, como los adjuntos en un correo electrónico. Una vez que un troyano está dentro del dispositivo de la víctima, puede robar datos y traer otros virus con él.

Ataques de día cero

Las vulnerabilidades de día cero se refieren a agujeros en la protección de un software que aún no han sido corregidos. Cuando estas vulnerabilidades no están parcheadas, los ciberdelincuentes pueden explotarlas en lo que se conoce como un ataque de día cero, o zero-day exploit.

Phishing

El objetivo del phishing es engañar a la víctima para que revele su información privada, como contraseñas y credenciales bancarias en línea. Los ataques de phishing se llevan a cabo mediante enlaces maliciosos y programas maliciosos disfrazados de archivos adjuntos al correo electrónico.

Ransomware

Los ataques de ransomware se utilizan para bloquear los dispositivos infectados y cifrar los archivos. Para recuperar el acceso a los mismos, la víctima tiene que pagar un rescate, normalmente mediante una criptomoneda como el Bitcoin.

Ataques Man-in-the-middle

Los ataques Man-in-the-middle implican que un atacante se introduce en una conexión entre dos partes y se hace pasar por la otra persona o aplicación. Al secuestrar la conexión, el atacante puede robar información sensible o dirigir a la víctima a sitios maliciosos.

Objetivos de los ciberataques

Los motivos de los ciberataques varían y dependen mucho de quién esté detrás del ataque. A continuación se exponen algunos motivos comunes por los que las naciones y los delincuentes pueden llevar a cabo un ciberataque.

Ganancia monetaria

No es de extrañar que muchos ciberdelincuentes busquen dinero. Una forma común de robar dinero como consecuencia de un ciberataque es utilizando ransomware. El ransomware es un tipo de malware que puede cifrar los dispositivos, haciendo imposible su uso, o bloquear los archivos. La víctima recupera el control de su dispositivo o sus datos sólo después de pagar un rescate, o eso es lo que los delincuentes les dicen a sus víctimas. El rescate suele pagarse con una criptomoneda, como el bitcoin.

Objetivos políticos

Los hackers con una agenda política, o hacktivistas, pueden llevar a cabo ciberataques para hacer valer su punto de vista. Como demostraron las elecciones presidenciales de 2016 en Estados Unidos, los ciberataques y el uso de la desinformación pueden utilizarse para influir en las elecciones e influir en las opiniones políticas de los votantes.

Espionaje y robo de datos sensibles

Un ciberataque puede llevarse a cabo para obtener información personal de los individuos u otros datos sensibles. Por ejemplo, una empresa puede intentar robar los secretos comerciales de sus competidores para obtener una ventaja sobre sus rivales. El spyware, que es un software malicioso utilizado para espiar el dispositivo infectado, es una forma de que los hackers roben información, como la financiera y las contraseñas, así como de realizar espionaje.

Cómo afectan los ciberataques a los individuos

Como se ha mencionado, ni siquiera los individuos están a salvo de la amenaza que suponen los ciberataques. Además de los muchos tipos de ciberataques que se utilizan contra las personas normales, pueden causar todo tipo de daños. Estos incluyen

- Pérdida de información personal, como contraseñas

- Robo de archivos personales, como fotos y documentos de texto

- Robo de identidad

- Pérdidas financieras

- Difusión de datos confidenciales

- Sentimientos de inseguridad y ansiedad

- Difamación y pérdida de reputación

- Doxing (distribución de información personal en línea)

Los ciberataques también se utilizan en la guerra moderna

Además de los ataques llevados a cabo por grupos organizados de ciberdelincuentes, los ciberataques patrocinados por el Estado son una amenaza común en el entorno digital actual. Estos ciberataques patrocinados por el Estado pueden tener como objetivo otros Estados, sus infraestructuras críticas y grandes empresas. Los ciberataques también se utilizan habitualmente en la guerra moderna para interrumpir las comunicaciones, obtener información mediante el espionaje y difundir información errónea. También se utiliza el término ciberguerra.

Los métodos utilizados por los atacantes patrocinados por el Estado incluyen muchos de los mismos que utilizan los ciberatacantes individuales y los grupos de ciberdelincuentes. Sin embargo, cuando un ciberataque está respaldado por un Estado-nación y se utiliza en el contexto de la guerra, los recursos para llevar a cabo el ataque son mucho mayores. Las motivaciones detrás de los ciberataques patrocinados por el Estado suelen ser de naturaleza política o hay un interés militar detrás del ataque.

Entre los países conocidos por participar en ciberguerras se encuentran China, Corea del Norte y Rusia, por nombrar algunos. Por ejemplo, se sospecha que el gobierno ruso es responsable del malware NotPetya. Algunos objetivos notables de los ciberataques rusos son el Reino Unido, Estados Unidos y Ucrania. Mientras tanto, Corea del Norte es conocida por financiar sus hazañas con ciberataques donde el objetivo ha sido obtener Bitcoins.

Muchos países son culpables de la guerra cibernética, incluido Estados Unidos. Por ejemplo, Estados Unidos es el hogar de Stuxnet, un software malicioso utilizado contra instalaciones nucleares en Irán. Desgraciadamente, a menudo es difícil demostrar que un Estado ha estado detrás de un ciberataque, en contraposición a un pirata informático sin escrúpulos o un grupo de ciberdelincuentes.

Referencia: https://www.f-secure.com/en/home/articles/what-is-a-cyber-attack