¡Grupo de Cibercriminales ESTA RECLUTANDO EMPLEADOS DE EMPRESAS para plantar RANSOMWARE!

Se ha observado que un grupo cibercriminal nigeriano ha estado intentando reclutar empleados ofreciéndoles pagar $ 1 millón en bitcoins para implementar el ransomware Black Kingdom en las redes de las empresas como parte de un esquema de amenazas internas.

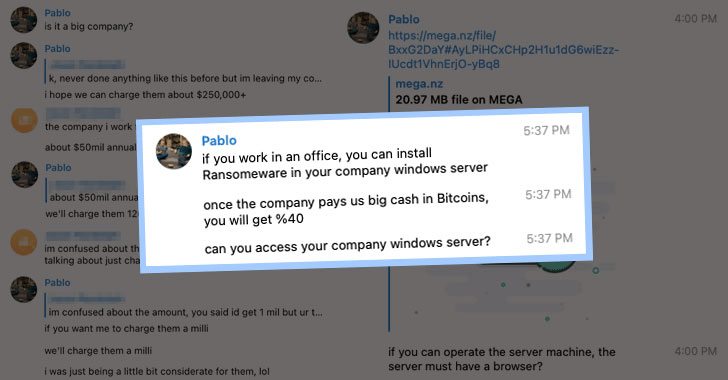

“El remitente pregunta al empleado que si es capaz de desplegar ransomware en un ordenador de la empresa o en el servidor de Windows, y posteriormente, se les pagaría $ 1 millón en bitcoins, o el 40% del presunto rescate de US $ 2,5 millones,” Abnormal Security dijo en un informe publicado el jueves. “Se le dice al empleado que puede iniciar el ransomware física o remotamente. El remitente proporcionó dos métodos para contactarlo si el empleado está interesado: una cuenta de correo electrónico de Outlook y un nombre de usuario de Telegram”.

Black Kingdom, también conocido como DemonWare y DEMON, atrajo la atención a principios de marzo cuando se descubrió a los criminales explotando las fallas de ProxyLogon que afectaban a los servidores Microsoft Exchange para infectar sistemas sin parches con la cepa de ransomware.

Abnormal Security, que detectó y bloqueó los correos electrónicos de phishing el 12 de agosto, respondió al intento de solicitud creando y simulando ser una persona ficticia interesada con lo que lograron ponerse en contacto via Telegram Messenger, solo para que el criminal informara inadvertidamente el modus operandi del ataque, que incluía dos enlaces de un payload de ransomware ejecutable que el “empleado” podría descargar de WeTransfer o Mega.nz.

“El criminal también nos indicó que elimináramos el archivo .EXE y lo elimináramos de la papelera de reciclaje. Según las respuestas del mismo, parece claro que 1) espera que un empleado tenga acceso físico a un servidor y 2) no muy familiarizado con el análisis forense digital o las investigaciones de respuesta a incidentes “, dijo Crane Hassold, director de inteligencia de amenazas de Abnormal Security.

Además de adoptar un enfoque flexible para sus demandas de rescate, se cree que el plan fue elaborado por el director ejecutivo de una empresa de redes sociales con sede en Lagos llamada Sociogram, con el objetivo de utilizar los fondos extraídos para “construir su propia empresa”. En una de las conversaciones que tuvo lugar en el transcurso de cinco días, el individuo incluso comenzó a llamarse a sí mismo “el próximo Mark Zuckerberg”.

También es de particular interés el método de uso de LinkedIn para recopilar direcciones de correo electrónico corporativas de ejecutivos de alto nivel, destacando una vez más cómo los ataques de correo electrónico empresarial comprometido (BEC por sus siglas en ingles) que se originan en Nigeria continúan evolucionando y exponen a las empresas a ataques sofisticados tales como el ransomware.

“Siempre ha habido una línea borrosa entre los ciberataques y la ingeniería social, y este es un ejemplo de cómo se entrelazan los dos. A medida que las personas reconocen y evitan el phishing, no debería sorprender que los atacantes adopten nuevas tácticas para lograr sus objetivos. “, comenta Tim Erlin, vicepresidente de gestión y estrategia de productos de Tripwire.

“La idea de un infiltrado descontento como una posible amenaza de ciberseguridad no es nueva. Mientras las organizaciones requieran empleados, siempre habrá algún riesgo interno. La promesa de obtener una parte del rescate puede parecer atractiva, pero casi no hay garantía de que este tipo de complicidad en realidad será recompensada, y es muy probable que atrapen a alguien que acepte la oferta de este atacante “, agregó Erlin.

Referencia: https://thehackernews.com/2021/08/cybercrime-group-asking-insiders-for.html